Especificaciones del Servidor/Sistema

QUÉ ES EL CUMPLIMIENTO DE PCI

Los estándares de seguridad de datos PCI (industria de tarjetas de pago) proporcionan un conjunto de reglas y prácticas generales que garantizan la seguridad de los datos de las tarjetas de crédito, cuando se utiliza una tarjeta de crédito para comprar bienes y servicios. Las empresas que almacenan y procesan datos de tarjetas de crédito deben seguir los estándares PCI.

Cuando un sitio web acepta y almacena datos de tarjetas de crédito, la empresa de procesamiento de tarjetas de crédito requiere que el servidor y el software del sitio cumplan con PCI. Dicho estatus se obtiene a través de empresas que brindan certificación de cumplimiento PCI. Por lo general, la empresa de certificación ejecutará un escaneo PCI en el sitio/servidor para asegurarse de que cumpla con los requisitos.

EXENCIÓN DE RESPONSABILIDAD SOBRE LA OBTENCIÓN DEL ESTADO DE CUMPLIMIENTO DE PCI PARA SITIOS EN NUESTROS SERVIDORES

Si desea obtener una certificación PCI DSS para un sitio web que se ejecuta en nuestros servidores, debe tener en cuenta lo siguiente antes de comprar el servicio de certificación:

- En general, los servicios de alojamiento compartido no están destinados a cumplir con PCI. Por lo tanto, no podemos garantizar que su sitio pueda pasar un escaneo PCI. Los tipos de escaneo difieren según las empresas y, aunque la mayoría de los escaneos se pueden aprobar, es posible que algunas empresas de certificación tengan requisitos que no se pueden cumplir. Esto se debe a la naturaleza del servicio de alojamiento compartido con más de un cliente en el servidor.

- Los servicios adicionales de nuestra parte, como el bloqueo de puertos específicos, pueden estar disponibles solo en algunos de nuestros planes de alojamiento.

PASOS COMUNES QUE PUEDE SEGUIR ANTES DE REALIZAR UN ESCANEO PCI

La lista a continuación incluye los elementos más comunes que podrían aparecer en un informe de escaneo PCI como fallido. Puede seguir estos pasos antes de ejecutar el escaneo PCI, o simplemente ejecutar el escaneo y luego corregir los puntos “fallidos” en él.

Obtenga un certificado personal para su dominio

El certificado predeterminado en nuestros servidores se emite al nombre del servidor. Por lo tanto, si desea que se acceda a su sitio a través de https:// sin generar advertencias, debe obtener un certificado personal para su dominio, y debe instalarse en el servidor en una dirección IP dedicada. Puede ponerse en contacto con su proveedor de alojamiento para obtener ayuda para obtener y/o instalar un certificado SSL en una IP dedicada. No podrá pasar un escaneo PCI sin tener un certificado personal y una dirección IP separada para su dominio.

Forzar HTTPS en las carpetas de estadísticas (http://yourdomain.com/stats)

El cumplimiento de PCI generalmente requiere que todas las partes de su sitio web sean accesibles a través de HTTPS. Como la carpeta de estadísticas es del sistema y no es parte de su sitio web, forzar HTTPS sobre ella se realiza por separado del sitio. Puede forzar la conexión HTTPS a su página de estadísticas a través de la sección Estadísticas del sitio del Panel de control de alojamiento.

Deshabilitar la lista de directorios

Algunas exploraciones PCI requerirán que se bloquee la lista de directorios de su sitio web, de modo que los archivos no sean visibles si una página de índice no está presente en algún directorio. La lista de directorios se puede desactivar para su sitio en el Panel de control de hosting > Sección Protección > Subsección Protección de acceso web. Allí, debe hacer clic en el botón Deshabilitar en la lista de directorios para la carpeta en la que se encuentra su sitio web (generalmente, /www/www)

Mantenimiento del software del sitio web.

Si bien mantenemos el software del servidor y somos responsables de su seguridad, es responsabilidad del cliente ejecutar un software seguro en su sitio web. Los escaneos PCI también prueban su sitio web en busca de inyecciones de SQL, vulnerabilidades de secuencias de comandos cruzadas, vulnerabilidades de inclusión remota, etc. Si surge alguno de estos problemas, el desarrollador de su sitio web debe solucionarlo.

Bloqueo de puertos adicional/protección de Firewall

La mayoría de las empresas que brindan certificación de cumplimiento de PCI requieren que el servidor tenga puertos abiertos solo para el servicio web (puertos 80 y 443), y no tener puertos abiertos para FTP, SMTP, SSH, MySQL, etc. Esto se puede lograr en nuestros servidores. agregando reglas de firewall para que solo los puertos 80 y 443 estén abiertos.

Para tener esta característica habilitada:

- Su sitio debe tener una dirección IP separada. Lo tendrá si tiene un certificado SSL personal instalado en su dominio.

- Debe realizar ciertas modificaciones de DNS antes de habilitar el bloqueo de puertos, para que sus servicios de correo continúen funcionando.

- Su plan de alojamiento debe incluir esta función. Puede ponerse en contacto con nuestro equipo de soporte para obtener más detalles al respecto.

Una vez que la función esté habilitada, sus servicios de correo electrónico, FTP y MySQL remoto estarán disponibles solo en la dirección IP predeterminada del servidor y no en la dirección IP de su dominio.

Modificaciones de DNS

Las modificaciones de DNS que debe realizar apuntan al registro MX de su dominio a la dirección IP del servidor predeterminado. Esto garantizará que sus servicios de correo electrónico continúen funcionando cuando los puertos de la dirección IP de su dominio estén bloqueados. Si su dominio utiliza nuestro servicio de DNS, las modificaciones se realizarán a través de la sección Administrador de DNS del Panel de control de hosting. En general, si el registro MX de su dominio es mail.domain.com, el registro A de mail.domain.com debe apuntar a la dirección IP predeterminada del servidor. Luego, debe permitir al menos varias horas para la propagación de DNS, antes de habilitar el bloqueo de puertos.

Si su dominio utiliza un servicio de DNS de terceros, debe realizar los cambios de DNS requeridos allí.

Habilitación del bloqueo de puertos

El bloqueo de puertos adicional solo puede ser habilitado por nuestros administradores de sistema. Puede ponerse en contacto con nuestro equipo de soporte para obtener ayuda. Verificaremos si sus registros DNS están configurados correctamente y habilitaremos la función.

Servicios de correo, FTP, MySQL y SSH con bloqueo de puertos habilitado

Debe tener en cuenta que con el bloqueo de puertos habilitado, todos los servicios excepto el servicio HTTP/HTTPS estarán disponibles solo en la dirección IP/nombre de host del servidor. Por lo tanto, debe modificar sus programas de correo electrónico para conectarse a mail.your_server.com en lugar de mail.domain.com. Lo mismo es válido para los programas FTP/MySQL/SSH: use el nombre del servidor para conectarse al servidor en lugar de su nombre de dominio.

Los significados de estos códigos de error del servidor web son:

401 Autorización requerida

Este mensaje de error indica que un visitante del sitio web intentó acceder a una página protegida con contraseña sin autenticarse (con un nombre de usuario y una contraseña válidos).403 Prohibido

Este código de error significa que no se permite el acceso a la página que el visitante está solicitando. Esto puede deberse a una regla especial en la configuración del servidor web oa los permisos específicos del sistema de archivos del archivo. Una regla de ejemplo en un archivo .htaccess que causaría este mensaje es esta:

deny from 1.2.3.4

Donde 1.2.3.4 es la dirección IP del visitante.

Este error también puede deberse a que el archivo no tiene permisos de lectura. En ese caso, el servidor web no podrá leer el archivo y se mostrará este mensaje de error.

404 No Encontrado

Esto simplemente significa que el archivo solicitado no está allí.412 Condición Previa Falló

El error significa que la solicitud activó una protección mod_security de nuestra parte. Puede obtener más información sobre este asunto en el artículo Error “Error de la condición previa 412” (mod_security2).

500 Error De Servidor Interno

Este puede ser el mensaje de error más confuso, ya que puede deberse a muchas cosas, desde problemas con el servidor y los permisos hasta errores de configuración y errores de la aplicación. La información sobre el mensaje de error real se registra en el registro de errores del servidor. Póngase en contacto con nuestro equipo de soporte si necesita información del registro de errores del servidor web.

Para ofrecer un rendimiento y un tiempo de actividad excepcionales, nuestros servidores están construidos con los componentes de servidor más confiables que pueden cumplir incluso con las expectativas más altas.

Cada servidor de alojamiento compartido está equipado con dos procesadores Xeon multinúcleo (hasta 18 núcleos), hasta 256 GB de RAM DDR4 y matrices de almacenamiento SSD RAID 6 de varios terabytes.

Usamos RAID 6 porque ofrece la mejor combinación de rendimiento y confiabilidad. El rendimiento es el mismo que el de RAID 5 y los datos almacenados están protegidos incluso si fallan dos unidades de la matriz simultáneamente.

Todas las unidades de almacenamiento, las unidades de fuente de alimentación y los ventiladores de enfriamiento son intercambiables en caliente, lo que permite reemplazos sobre la marcha. Esto mitiga el impacto de posibles fallas de hardware al mínimo absoluto.

La energía redundante en las instalaciones, múltiples generadores de respaldo y una red redundante de múltiples troncales de fibra de múltiples fuentes garantizan los más altos niveles de conectividad y confiabilidad.

Nuestros servidores ejecutan una versión de 64 bits altamente personalizada de Debian GNU/Linux con el servidor web Apache, MySQL (MyISAM e InnoDB), PHP, Python, Perl, Ruby y Tcl disponibles. Puede encontrar la lista completa de software instalado en el servidor en la sección Panel de control de alojamiento -> Información del sistema .

Si ve una sección WebApps en su panel de control de alojamiento, puede instalar entornos de tiempo de ejecución como Django, Node.js, Flask, Ghost, Ruby on Rails y ejecutar instancias de MongoDB o PostgreSQL. En la categoría WebApps/Node.js de nuestra documentación en línea, puede encontrar instrucciones paso a paso sobre cómo instalar algunas de estas aplicaciones web. Puede ponerse en contacto con su proveedor de alojamiento para obtener más información si desea aprovechar el soporte de aplicaciones web en nuestros servidores, pero no ve la sección WebApps en su panel de control de alojamiento.

Todos nuestros servidores ejecutan una versión de 64 bits altamente personalizada de Debian GNU/Linux con el servidor web Apache.

Los lenguajes de secuencias de comandos del lado del servidor compatibles con nuestra plataforma de alojamiento son PHP, Python, Perl, Ruby y Tcl.

Nuestra solución de servidor de base de datos es MySQL (se admiten los motores de almacenamiento MyISAM e InnoDB). Puede encontrar más información sobre las versiones de los lenguajes de secuencias de comandos del lado del servidor instalados y MySQL en la sección Panel de control de alojamiento -> Información del sistema .

Las cuentas de hospedaje con una sección WebApps en el Panel de control de hospedaje pueden implementar proyectos utilizando entornos de tiempo de ejecución personalizados (por ejemplo, Node.js, aplicaciones Python WSGI, etc.). Se pueden encontrar ejemplos en la categoría WebApps/Node.js de nuestra documentación en línea. Si no ve una sección WebApps en el panel de control de alojamiento, comuníquese con su proveedor de alojamiento para obtener más información.

Puede ver los registros de acceso y error de Apache casi en tiempo real utilizando la sección Registros -> Registros HTTP en vivo del panel de control de alojamiento. Los registros pueden proporcionarse con un ligero retraso. Cuando abre la interfaz por primera vez después de iniciar sesión en el Panel de control, los registros en vivo para su cuenta se habilitan en un minuto. Los registros en vivo se deshabilitarán seis horas después de que cierre la interfaz y se habilitarán nuevamente cuando vuelva a abrir la interfaz.

Los registros de acceso de Apache sin procesar, así como los registros de acceso FTP para la cuenta, están disponibles en la carpeta /home/$USER/logs en el servidor. Se puede acceder a esta carpeta a través del Administrador de archivos del panel de control del alojamiento y a través de FTP.

Para acceder a la carpeta de registros con el Administrador de archivos y descargar archivos de registro a través de HTTP, debe:

- Abra su Panel de control de alojamiento y vaya al Administrador de archivos.

- Haga clic en el enlace .. para ir a la carpeta superior. Es posible que deba hacer clic en él por segunda vez para acceder a la carpeta /home/$USER/.

- Haga clic en la carpeta de registros. Verá una estructura de directorios con los archivos de registro disponibles para su cuenta, una subcarpeta para cada mes por separado. Puede localizar los archivos que necesita y descargarlos haciendo clic en ellos.

Para descargar archivos de registro a través de FTP, debe iniciar sesión en su cuenta a través de FTP y cambiar el directorio de trabajo a /logs (asegúrese de incluir la barra inclinada inicial). Encontrará los registros en ese directorio. Tenga en cuenta que debe utilizar su usuario de FTP principal.

También proporcionamos herramientas de análisis de registro que están fácilmente disponibles con su cuenta de alojamiento. Puede acceder a ellos en la página Estadísticas del sitio del Panel de control.

Para obtener información sobre cómo ver el registro de errores, así como el registro de acceso, del servidor web casi en tiempo real, consulte el artículo Registros HTTP en vivo .

Los registros de correo no están disponibles para descargar; sin embargo, puede buscar mensajes entrantes y salientes para los buzones de correo de su cuenta de hosting a través de la sección Manual en línea -> Panel de control -> Registros. Más detalles sobre cómo buscar mensajes específicos están disponibles en nuestro artículo Búsqueda de mensajes en los registros del servidor de correo .

Puede buscar los registros del servidor de correo en la sección Registros -> Registros de correo del Panel de control de hosting. Los registros del servidor de correo contienen información sobre todos los mensajes de correo electrónico entregados por nuestros servidores.

Hay más información sobre el formato de los registros en nuestro artículo Formato de registros de correo .

Mod_deflate es un módulo para el servidor web Apache. Su propósito es hacer un mejor uso del ancho de banda disponible al comprimir el contenido entregado desde el servidor web al navegador del cliente. La compresión es automática, y el único requisito es que el navegador soporte la compresión gzip. Hoy en día, la mayoría de los navegadores admiten gzip y no se requiere ningún software adicional.

- ¿Cómo se realiza la compresión?

El navegador anunciará si el método de compresión es compatible cuando envíe una solicitud al servidor para un archivo específico, por ejemplo, http://www.example_domain.com/index.html. En caso de que Apache esté configurado con mod_deflate, el contenido de index.html se comprimirá y enviará al navegador. El navegador, por otro lado, descomprimirá el archivo gzip y lo mostrará al cliente como un simple archivo html. El visitante de la web no sería consciente de las operaciones anteriores.

- ¿Cómo puedo usar mod_deflate?

Para configurar mod_deflate, debe crear un archivo .htaccess (tenga en cuenta el punto (“”) al principio del archivo) con el siguiente código:

AddOutputFilterByType DEFLATE text/css text/csv text/html text/plain text/richtext text/sgml text/tab-separated-values application/javascript application/x-javascript httpd/unix-directory

AddOutputFilter DEFLATE html htm shtml php php4 pl rb py cgi css js txt

BrowserMatch ^Mozilla/4 gzip-only-text/html

BrowserMatch ^Mozilla/4\.0[678] no-gzip

BrowserMatch \bMSIE !no-gzip !gzip-only-text/html

Luego guarde el archivo .htaccess en el directorio donde desea habilitar mod_deflate. Tenga en cuenta que los archivos .htaccess funcionan de forma recursiva, por lo que también tendrá efecto en todos los subdirectorios.

El archivo .htaccess anterior tendrá mod_deflate habilitado para todos los archivos HTML, SSI,PHP, Perl, Ruby, Python, CGI, Hojas de estilo en cascada, JavaScript y archivos de texto.

Mod_gzip es un módulo para el servidor web Apache 1.3. Como no usamos Apache 1.3 en nuestros servidores, no está disponible con nuestro servicio. Estamos usando Apache 2. En Apache 2, la funcionalidad de mod_gzip está cubierta por el módulo mod_deflate. Puede consultar este artículo para obtener más información sobre el uso de mod_deflate: Uso de mod_deflate.

Mod_speling es un módulo para el servidor web Apache. Su propósito es intentar corregir URLs erróneas o varias faltas de ortografía. Lo hace ignorando las mayúsculas. El sistema de archivos de Linux distingue entre mayúsculas y minúsculas de forma predeterminada, y mod_speling puede ayudarlo a superar los problemas con el nombre de sus archivos. Puede encontrarse con estos problemas al transferir su sitio web desde un servidor basado en Windows o al publicar contenido del sitio web creado en una aplicación basada en Windows.

- ¿Cómo puedo usar mod_speling?

Para habilitar mod_speling, debe crear un archivo .htaccess (tenga en cuenta el punto (“”) al principio del archivo) con el siguiente código:

CheckSpelling on

CheckCaseOnly on

Luego guarde el archivo .htaccess en el directorio donde desea habilitar mod_speling. Tenga en cuenta que los archivos .htaccess funcionan de forma recursiva, por lo que también tendrá efecto en todos los subdirectorios.

Mod_brotli es un módulo para el servidor web Apache. Utiliza el formato de compresión brotli para comprimir los datos enviados desde el servidor al cliente a través de la red. La compresión es automática, y el único requisito es que el navegador admita la compresión brotli. Los navegadores modernos son compatibles con brotli y no se requiere ningún software adicional.

- ¿Cómo se realiza la compresión?

El navegador anunciará si el método de compresión es compatible cuando envíe una solicitud al servidor para un archivo específico, como http://www.example_domain.com/index.html. Si Apache está configurado con mod_brotli, el contenido de index.html se comprimirá y enviará al navegador. El navegador, por otro lado, descomprimirá el archivo y lo mostrará al cliente como un simple archivo HTML. El visitante de la web no sería consciente de las operaciones anteriores.

- ¿Cómo puedo usar mod_brotli?

Para configurar mod_brotli, debe crear un archivo .htaccess (tenga en cuenta el símbolo de punto (“.”) al principio del archivo) con el siguiente código:

AddOutputFilterByType BROTLI_COMPRESS text/css text/csv text/html text/plain text/richtext text/sgml text/tab-separated-values application/javascript application/x-javascript httpd/unix-directory

Luego guarde el archivo .htaccess en el directorio donde desea habilitar mod_brotli. Tenga en cuenta que los archivos .htaccess funcionan de forma recursiva, por lo que también tendrá efecto en todos los subdirectorios.

El código .htaccess anterior habilitará mod_brotli para todos los archivos HTML, SSI, PHP, Perl, Ruby, Python, CGI, hojas de estilo en cascada, JavaScript y de texto.

¿Qué es un archivo .ftpaccess?

Los archivos .ftpaccess le permiten modificar los ajustes de configuración predeterminados del servidor FTP. El nombre del archivo comienza con un símbolo de punto (.). Puede crear archivos .ftpaccess a través de la sección Administrador de archivos del Panel de control de alojamiento.

Si desea editar un archivo .ftpaccess con un editor de texto de su elección, puede descargar el archivo a través de un cliente FTP. Puede encontrar instrucciones paso a paso sobre cómo configurar los clientes FTP más populares en la categoría Subir archivos de nuestra documentación en línea. Algunos clientes FTP no muestran archivos de configuración/ocultos (que comienzan con un símbolo de punto (.)) de forma predeterminada, así que consulte la documentación oficial de su cliente FTP elegido para obtener instrucciones sobre cómo mostrar/mostrar archivos ocultos.

La directiva de límite .ftpaccess

Puede usar la directiva Limitar en los archivos .ftpaccess para limitar el acceso a un comando FTP específico o a un grupo en un directorio en particular. Si desea limitar el acceso a comandos FTP específicos en varios directorios/subdirectorios, debe agregar un archivo .ftpaccess a cada directorio/subdirectorio, ya que los archivos .ftpaccess no funcionan de forma recursiva.

A continuación se encuentra disponible una lista de los grupos de comandos y los comandos FTP más utilizados con una breve descripción:

- ALL incluye los grupos de comandos READ, WRITE y DIRS (todos los comandos de FTP). Este grupo de comandos tiene la prioridad más baja, por lo que si hay una directiva Limit configurada para un comando o grupo de comandos, el límite TODOS del grupo de comandos no tendrá ningún efecto.

- READ incluye los siguientes comandos FTP relacionados con la lectura de archivos (los comandos FTP de lectura de directorios no se incluyen en este grupo de comandos):

- RETR (RETRieve) permite que el cliente FTP descargue archivos del servidor.

- SITE CHMOD (CHange MOde) permite que el cliente FTP cambie los permisos de archivo/directorio.

- SIZE permite al cliente FTP ver información sobre el tamaño del archivo.

- STAT (STATus)

permite al cliente FTP ver el estado de la conexión/servidor FTP.

- WRITE incluye los siguientes comandos FTP utilizados para escribir, crear y eliminar archivos/directorios:

- APPE (APPEnd) permite que el cliente FTP agregue el contenido de un archivo a otro.

- DELE (DELEte)

permite que el cliente FTP elimine un archivo/directorio. - MKD/XMKD (MaKe Directory)

permite al cliente FTP crear un nuevo directorio. - RMD/XRMD (ReMove Directory) permite que el cliente FTP elimine un directorio.

- RNTO (ReName TO) permite al cliente FTP cambiar el nombre de un archivo/directorio. Este comando FTP se usa en combinación con el comando RNFR FTP.

- STOR (STORe)

permite que el cliente FTP cargue archivos al servidor.

- DIRS incluye los siguientes comandos FTP asociados con la lista de directorios:

- CDUP/XCUP (Change Directory UP)

permite que el cliente FTP navegue un nivel de directorio hacia arriba. - CWD/XCWD (Change Working Directory) permite al cliente FTP cambiar el directorio de trabajo actual.

- LIST/NLST (LIST/Name LiST)

permite que el cliente FTP enumere los archivos en un directorio. - MDTM (MoDification TiMe) permite al cliente FTP ver la fecha en que se modificó por última vez un archivo.

- PWD/XPWD (Print Working Directory) permite que el cliente FTP muestre el directorio de trabajo actual.

- RNFR (ReName FRom)

permite al cliente FTP cambiar el nombre de un archivo/directorio. Este comando FTP se usa en combinación con el comando RNTO FTP.

- CDUP/XCUP (Change Directory UP)

Hay más detalles disponibles sobre la directiva de Limit en la documentación oficial de ProFTPD.

Protección de archivos .ftpaccess

De forma predeterminada, los archivos de configuración (que comienzan con un símbolo de punto (.)) están visibles para todos los usuarios de FTP. Esto incluye archivos .ftpaccess. Le recomendamos que agregue el siguiente bloque de código al comienzo de sus archivos .ftpaccess para permitir que solo usuarios específicos de FTP vean y administren sus archivos de configuración:

HideFiles (\.ftpaccess|\.htaccess|\.htpasswd)$ user !alloweduser

IgnoreHidden on

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a cada directorio en el que desee que tenga efecto la configuración personalizada de FTP.

Para mayor seguridad y para evitar el acceso público (a través de HTTP) a sus archivos .ftpaccess, le recomendamos que cambie sus permisos a 0600 a través del Administrador de archivos en su Panel de control de hosting.

Ejemplos

Puede encontrar ejemplos de los usos más comunes de los archivos .ftpacess que se enumeran a continuación:

- Bloqueo de acceso FTP

•de IP específica addresses/networks

• de todas partes

• de todas partes excepto de direcciones IP/redes específicas - Restricción de la eliminación de archivos y directorios

- Restringir la carga de archivos y la creación de directorios

• para todos excepto para usuarios específicos de FTP

• configuración mixta - Permitir solo la carga de archivos

- Restricción del acceso a usuarios de FTP específicos

- Permitir el acceso solo a usuarios específicos de FTP

- Permitir la eliminación de archivos solo desde direcciones IP/redes específicas

- Restricción de cambios de permisos de archivos/directorios a usuarios específicos de FTP

1. Bloqueo de acceso FTP

- desde direcciones IP/redes específicas

Para bloquear el acceso FTP a un directorio desde direcciones IP específicas (por ejemplo, 1.2.3.4) y redes (por ejemplo, todas las direcciones IP que comienzan con 5.6.7), agregue el siguiente bloque de código a un archivo .ftpaccess en ese directorio:

Order allow,deny

Deny from 1.2.3.4

Deny from 5.6.7.Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

- de todas partes

Puede bloquear completamente el acceso FTP a un directorio agregando el siguiente bloque de código a un archivo .ftpaccess en ese directorio:Order allow,deny

Deny from allNota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

- de todas partes excepto de direcciones IP/redes específicas

Si desea bloquear el acceso FTP a un directorio para todos, excepto para direcciones IP específicas (por ejemplo, 1.2.3.4) y redes (por ejemplo, todas las direcciones IP que comienzan con 5.6.7), agregue el siguiente bloque de código a un archivo .ftpaccess en ese directorio :Order allow,deny

Allow from 1.2.3.4

Allow from 5.6.7.

Deny from allNota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

2. Restringir la eliminación de archivos y directorios

Puede evitar la eliminación de archivos y directorios en un directorio para todos los usuarios de FTP excepto uno (por ejemplo, allowed_user) agregando el siguiente bloque de código a un archivo .ftpaccess en ese directorio:

AllowUser allowed_user

DenyAll

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

3. Restringir la carga de archivos y la creación de directorios

- para todos excepto para usuarios específicos de FTP

Si desea permitir que todos los usuarios de FTP vean el contenido del directorio actual, pero evitar la carga de archivos y la creación de directorios para todos excepto dos usuarios de FTP (e.g. allowed_user_1 y allowed_user_2), debe agregar el siguiente bloque de código a un archivo .ftpaccess en ese directorio:

AllowUser allowed_user_1,allowed_user_2

DenyAll

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP. - configuración mixta

Puede asignar acceso FTP a diferentes comandos para diferentes usuarios de FTP, lo que le permite configurar configuraciones personalizadas como las siguientes:

– un usuario (e.g. allowed_user_1)

con acceso a lectura de archivos y listado de directorios sin acceso de escritura

– otro usuario (e.g. allowed_user_2) sin acceso a la lectura de archivos pero con acceso a la lista de directorios y a la carga de archivos/directorios

– usuario tercero (e.g. allowed_user_3)

con acceso completo

Agregue el siguiente bloque de código a un .ftpaccess en el directorio donde desea lograr la configuración mencionada anteriormente:AllowUser allowed_user_1,allowed_user_3

AllowUser alloweduser_2,allowed_user_3

DenyAll

DenyAll

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

4. Permitir solo la carga de archivos

Para evitar la lectura de archivos y el acceso a la lista de directorios y permitir la carga de archivos a un directorio para todos los usuarios de FTP (será posible sobrescribir los archivos existentes), agregue el siguiente bloque de código a un archivo .ftpaccess en ese directorio:

DenyAll

AllowAll

AllowAll

Importante:El directorio que contiene el archivo .ftpaccess no estará visible, por lo que, para acceder a él, deberá establecer una conexión directamente a él mediante cualquiera de los siguientes:

- Ingresando la ruta al directorio que contiene el archivo .ftpaccess manualmente en su cliente FTP.

- Configurar el directorio que contiene el archivo .ftpaccess como directorio remoto predeterminado en su cliente FTP.

- Establecer el directorio que contiene el archivo .ftpaccess como el directorio (raíz) para los usuarios de FTP a través de la sección Administrador de FTP del Panel de control de alojamiento. Puede encontrar más detalles sobre esta sección en nuestro artículo Administrador de FTP .

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

5. Restricción del acceso a usuarios de FTP específicos

Puede evitar el acceso a un directorio para usuarios de FTP específicos (por ejemplo. restricted_user_1 y restricted_user_2) agregando el siguiente bloque de código a un archivo .ftpaccess en ese directorio:

DenyUser restricted_user_1,restricted_user_2

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

6. Permitir el acceso solo a usuarios específicos de FTP

Para otorgar acceso a un directorio solo a usuarios de FTP específicos (por ejemplo, allowed_user_1 y allowed_user_2), debe agregar el siguiente bloque de código a un archivo .ftpaccess en ese directorio:

AllowUser allowed_user_1,allowed_user_2

DenyAll

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

7.Permitir la eliminación de archivos solo desde direcciones IP/redes específicas

Si desea permitir la eliminación de archivos en un directorio solo desde direcciones IP específicas (por ejemplo, 1.2.3.4) y redes (por ejemplo, todas las direcciones IP que comienzan con 5.6.7), agregue el siguiente bloque de código a un archivo .ftpaccess en ese directorio :

Allow from 1.2.3.4

Allow from 5.6.7.

DenyAll

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

8. Restricción de cambios de permisos de archivos/directorios a usuarios específicos de FTP

Puede otorgar acceso para cambiar los permisos de archivos y directorios en una carpeta específica solo a usuarios de FTP específicos (por ejemplo, allowed_user_1 y allowed_user_2) agregando el siguiente bloque de código en un archivo .ftpaccess en ese directorio:

AllowUser allowed_user_1,allowed_user_2

DenyAll

Los usuarios de FTP (allowed_user_1 y allowed_user_2)

podrán cambiar los permisos de los archivos y las carpetas de su propiedad, mientras que los demás usuarios de FTP no podrán cambiar los permisos de ningún archivo o carpeta (incluso si son de su propiedad).

Nota: Dado que los archivos .ftpaccess no funcionan de forma recursiva, deberá agregar un archivo .ftpaccess independiente a todos los directorios en los que desea que tenga efecto la configuración personalizada de FTP.

| Nota: FastCGI está obsoleto en nuestros servidores. Ya no recomendamos usar FastCGI. En su lugar, debe usar FPM con OPcache. FPM se puede habilitar fácilmente a través de la sección Configuración de PHP del Panel de control. La información está disponible en nuestro artículo Versión PHP . Si ya está ejecutando FastCGI, la información sobre cómo hacer la transición a FPM con OPcache está disponible en nuestro artículo Transición de FastCGI a FPM. |

Para habilitar correctamente FastCGI+OPcache, en las instrucciones a continuación, debe reemplazar:

| NOMBRE DE USUARIO con el nombre de usuario real de su cuenta de alojamiento (puede encontrar su nombre de usuario en la esquina superior izquierda de su Panel de control) |

FastCGI es una forma de acelerar las páginas a las que se accede con frecuencia en el sitio. FastCGI funciona de manera que un solo proceso puede manejar muchas solicitudes antes de finalizar. Esto reduce la sobrecarga de iniciar un nuevo proceso PHP cada vez que hay una nueva solicitud de página. También permite que OPcache funcione: almacena en caché el código de bytes del script precompilado, por lo que PHP no necesita compilar el código de bytes una y otra vez de los mismos scripts de PHP. FastCGI con OPcache es la solución más rápida para procesar muchas solicitudes y aumentar el rendimiento general de su sitio web.

Para cuentas con soporte FastCGI, puede habilitar la tecnología para su sitio web principal (www.domain.com) en tres simples pasos:

Paso 1)

Cree el archivo /home/USERNAME/www/www/.ht-fcgi-php-wrapper a través de la sección “Administrador de archivos” en su panel de control de alojamiento. Asegúrese de que el archivo tenga permisos de ejecución (le recomendamos que establezca sus permisos en 775). El archivo debe contener el siguiente código:

#!/bin/bash

# memory limit in kbytes

ulimit -v 573440

# do not lower this limit or you may start getting sporadic 500 server errors

export PHP_FCGI_MAX_REQUESTS=10000

# disable PHP child process management

export PHP_FCGI_CHILDREN=0

exec /usr/local/bin/php74.cgi -c /home/USERNAME/www/www/php.ini

Nota: Si el /home/NOMBRE DE USUARIO/www/www/php.ini no existe, debe crearlo usando el Panel de control de hosting -> sección “Administrador de archivos” y agregar el contenido predeterminado de los archivos php.ini en nuestros servidores a él por razones de compatibilidad.

En este primer paso, es importante tener en cuenta que elige la versión de PHP en la que se ejecutará el código especificando la ruta al script CGI (es decir, php74.cgi). Esto se hace en la última línea del código mencionado anteriormente.

Puede elegir entre las siguientes opciones, según la versión PHP preferida:

PHP 7.4 (recomendado):

exec /usr/local/bin/php74.cgi -c /home/USERNAME/www/www/php.ini

PHP 7.3:

exec /usr/local/bin/php73.cgi -c /home/USERNAME/www/www/php.ini

PHP 7.2:

exec /usr/local/bin/php72.cgi -c /home/USERNAME/www/www/php.ini

PHP 7.1:

exec /usr/local/bin/php71.cgi -c /home/USERNAME/www/www/php.ini

PHP 5.6 (obsolete):

exec /usr/local/bin/php56.cgi -c /home/USERNAME/www/www/php.ini

PHP 5.3 (obsolete):

exec /usr/local/bin/php53.cgi -c /home/USERNAME/www/www/php.ini

Nota: Asegúrese de reemplazar NOMBRE DE USUARIO con el nombre de usuario de su cuenta de alojamiento, que aparece debajo del panel de información en la esquina superior izquierda de su Panel de control de alojamiento.

Paso 2)

Cree un archivo /home/USERNAME/www/www/.htaccess y agréguele el siguiente código, o agregue el código a su archivo .htaccess existente:

<FilesMatch "\.php$">

AddHandler fcgid-script .php

FcgidWrapper /home/USERNAME/www/www/.ht-fcgi-php-wrapper .php

Nota: Asegúrese de reemplazar NOMBRE DE USUARIO con el nombre de usuario de su cuenta de alojamiento, que aparece debajo del panel de información en la esquina superior izquierda de su Panel de control de alojamiento. Además, verifique su archivo .htaccess para otras directivas AddHandler y coméntelas/elimínelas.

Paso 3)

Habilite OPcache agregando el siguiente código al archivo php.ini principal de su sitio web a través de la sección “Configuración de PHP” en el Panel de control de su alojamiento:

;Enabling OPcache

[opcache]

zend_extension = opcache.so

opcache.enable = 1

opcache.memory_consumption = 128

opcache.max_accelerated_files = 10000

opcache.revalidate_freq = 60

Nota: Si desea habilitar FastCGI para un subdominio (ejemplo.dominio.com), debe crear el archivo /home/USERNAME/www/example/.ht-fcgi-php-wrapper , actualice la última línea a use el archivo php.ini del subdominio (por ejemplo, /home/USERNAME/www/example/php.ini), y cree o edite el archivo /home/USERNAME/www/example/.htaccess. La ruta a .ht-fcgi-php-wrapper especificada en su archivo .htaccess también debería ser correcta.

En caso de que tenga algún problema con FastCGI, puede ponerse en contacto con nuestro equipo de soporte para obtener ayuda.

Mod_security2 es un módulo de Apache2 que bloquea las solicitudes al servidor web en función de una lista de reglas del lado del servidor, también conocido como Firewall de aplicaciones web (WAF). Las reglas incluyen bloqueos contra ataques comunes al servidor y filtran solicitudes a software vulnerable. Esta función de seguridad adicional está activada de forma predeterminada en nuestros servidores para brindar la máxima protección contra ataques de piratas informáticos para los sitios web de nuestros clientes. Sin embargo, es posible que ciertas solicitudes/secuencias de comandos legítimas coincidan con una regla y se bloqueen. Cuando esto sucede, el mensaje de error devuelto por el servidor es 412 Solicitud bloqueada (condición previa fallida). Puede deshabilitar ciertas reglas de bloqueo o deshabilitar completamente mod_security2 usando un archivo .htaccess.

Deshabilitar mod_security2 para archivos XML-RPC

Algunos módulos de WordPress utilizan el protocolo XML-RPC para comunicarse con recursos externos, en particular, el complemento Jetpack y las aplicaciones móviles oficiales de WordPress. Todas las direcciones IP de Jetpack están incluidas en la lista blanca de nuestros servidores, por lo que no es necesario que deshabilite mod_security2 para usar el complemento de Jetpack. Para obtener más información sobre cómo permitir el acceso a este archivo a través de la sección de WordPress del Panel de control, consulte nuestro artículo Habilitar el acceso a XML-RPC .

Si su sitio web utiliza un archivo xmlrpc.php, pero no está basado en WordPress, aún puede deshabilitar mod_security2 con un archivo .htaccess; debe contener el siguiente código:

SecRuleRemoveById 114

El archivo .htaccess se puede crear fácilmente utilizando el Administrador de archivos en el Panel de control de alojamiento. La configuración de este archivo se aplica al directorio en el que se encuentra y recursivamente a sus subdirectorios.

Encontrar qué regla mod_security2 desencadena el error 412

Si encuentra un error 412 al navegar por una página específica, puede encontrar fácilmente qué regla mod_security2 desencadena el error al inspeccionar los registros de error del servidor para su sitio web. Aquí está cómo hacer esto:

- Vaya al Panel de control de hosting > sección Registros > subsección Registros HTTP en vivo .

- Espere aproximadamente un minuto para que la subsección Registros de HTTP en vivo comience a mostrar los registros casi en tiempo real.

- Abra la página de su sitio web donde obtiene el error 412.

- Verifique la pantalla de registro de errores de la subsección de registros de HTTP en vivo, donde debería encontrar una entrada como esta:

example.com [Fri Aug 13 14:46:30 2021] [error] [pid 9179] apache2_util.c(273): [client YOUR_IP_ADDRESS:59893] [client YOUR_IP_ADDRESS] ModSecurity: Access denied with code 412 (phase 2). Match of “ipMatchFromFile /apache/conf/includes/mod-security-jetpack-ip-whitelist.txt” against “REMOTE_ADDR” required. [file “/apache/conf/includes/mod_security2.conf”] [line “42”] [id “114”] [hostname “example.com”] [uri “/xmlrpc.php”] [unique_id “YRZblp0P33pV7fcztwccfAAAAQE”]

La regla y el archivo mod_security2 exactos que desencadenan el error se enumerarán en los campos id y uri en el mensaje de error. La parte Coincidencia del mensaje mod_security2 contendrá más información sobre la regla de seguridad activada. En el ejemplo dado, el acceso al archivo xmlrpc.php fue bloqueado por la regla mod_security2 con id 114 ya que el acceso al archivo solo está permitido desde las direcciones IP de JetPack.

Deshabilitar una regla específica

De forma predeterminada, una serie de bots abusivos no pueden visitar los sitios web de los clientes con reglas específicas de mod_security2. Estos son los bots bloqueados actualmente, así como sus ID de mod_security2:

“Havij” id:350

“^BOT/0.1” id:354

“^Mozilla\/4\.0 \(compatible; MSIE 6\.0; Windows NT 5\.1;?( SV1)?;?\)$” id:373

“^Mozilla\/3\.0 \(compatible; Indy Library\)$” id:392

“sqlmap” id:398

“DatabaseDriverMysql” “id:401”

“BUbiNG” id:406

“MauiBot” id:407

“MJ12bot” id:408

“BLEXBot” id:409

“DotBot” id:410

“MegaIndex” id:412

Si necesita permitir que cualquiera de los bots anteriores acceda a su sitio web, puede deshabilitar la regla mod_security2 específica con un archivo .htaccess en la carpeta principal de su sitio web. Simplemente use la directiva SecRuleRemoveById seguida del ID de la regla específica. Por ejemplo, para permitir el acceso a su sitio web desde el bot DotBot (que está bloqueado en mod_security2 con la regla ID 410), debe agregar este código al archivo .htaccess de su sitio web:

SecRuleRemoveById 410

Deshabilitar mod_security2 por completo

| Deshabilitar completamente el módulo mod_security2 disminuiría considerablemente la seguridad de su sitio web, por lo que le recomendamos encarecidamente que no lo haga. En su lugar, siga los pasos anteriores para verificar los registros y encontrar qué regla mod_security2 bloquea la ejecución de su secuencia de comandos, luego deshabilite la regla específica. |

Si está seguro de deshabilitar el módulo mod_security2, puede crear un archivo .htaccess (o editar el existente) en el directorio donde desea deshabilitarlo. El archivo debe contener la siguiente pieza de código:

SecRuleEngine Off

SecRequestBodyAccess Off

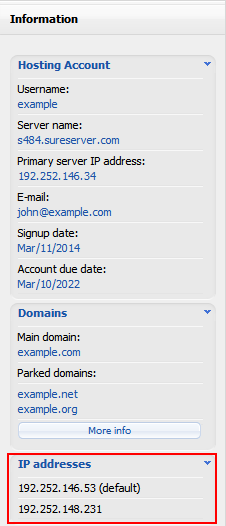

- Dirección IP predeterminada

- Servicios DNS de terceros

- Cambios de dirección IP en el servidor

Dirección IP predeterminada

La dirección IP principal del servidor de alojamiento se muestra en el panel izquierdo del Panel de control de alojamiento, sección Direcciones IP:

Se utiliza la dirección IP del servidor principal:

- para el correo electrónico saliente. Como tal, si está utilizando nuestro servidor de correo electrónico para el correo electrónico saliente, cualquier registro SPF para el dominio también debe incluir la dirección IP del servidor principal.

- para conexiones salientes desde el servidor. Si está utilizando software en su cuenta para conectarse a servicios remotos, y estos servicios están restringidos por dirección IP, es posible que deba incluirlo en la lista blanca.

- si su cuenta no tiene direcciones IP adicionales asignadas, los registros A de su dominio apuntarán a esta dirección IP.

En algunos casos, su cuenta puede tener direcciones IP adicionales asignadas, por ejemplo, si ha comprado una dirección IP dedicada para una instalación SSL.

La dirección IP de la cuenta es la dirección IP (predeterminada) a la que deben resolver sus nombres de dominio. Por eso, los registros DNS de los dominios de la cuenta deben apuntar a esta dirección IP. Si el dominio utiliza nuestro servicio de DNS, sus registros de DNS se controlan desde el Administrador de DNS en el Panel de control de alojamiento. Si se asigna más de una dirección IP a su cuenta (p. ej., para varias instalaciones de SSL), una de las direcciones IP se marcará como “predeterminada”. Esta es la dirección IP a la que apuntarán todos los registros DNS, en caso de que utilice la opción “Restaurar configuración predeterminada” en la página del Administrador de DNS.

Servicios DNS de terceros

Si su dominio está utilizando un servicio de DNS que no mantenemos, debe recordar:

- su dominio debe apuntar a la dirección IP de la cuenta predeterminada, si está asignada. De lo contrario, debería apuntar a la dirección IP del servidor principal.

- si su dominio tiene un registro SPF y nuestro servidor se utiliza para el correo electrónico saliente, entonces el registro SPF debe incluir la dirección IP del servidor principal.

Cambios de dirección IP en el servidor

Aunque las direcciones IP en el servidor son estáticas, es posible que las direcciones IP cambien de vez en cuando.

El procedimiento habitual para cambiar una dirección IP en el servidor sería:

- asignaremos nuevas direcciones IP, que funcionarán junto con las antiguas direcciones IP. Por lo tanto, ningún servicio será interrumpido.

- aparecerá un cuadro de información en las secciones Administrador de DNS e Información del sistema del Panel de control, con una lista de las direcciones IP que se van a cambiar.

- notificaremos a nuestros clientes sobre los cambios de IP y les daremos tiempo suficiente para comenzar a usar las nuevas direcciones IP, si acceden a algunos servicios por dirección IP. Si un dominio está utilizando un servicio de DNS externo (no el nuestro), el cliente deberá actualizar las direcciones IP en el servicio de DNS remoto.

- anunciaremos las fechas en las que las antiguas direcciones IP dejarán de funcionar. Los clientes deberían haber comenzado a usar las nuevas direcciones IP antes de esa fecha.

En caso de que sus dominios utilicen nuestros servidores DNS y no utilice una dirección IP en una configuración de programa/conexión, dichos cambios de dirección IP serán completamente transparentes para usted y no tendrá que realizar ninguna acción.

La carpeta de iconos está predefinida por el servidor web Apache. Cualquier contenido que almacene en él no será accesible en un navegador web, ya que el servidor web abrirá su carpeta de iconos predeterminada. Podrá acceder a los archivos almacenados en su carpeta de iconos solo a través de FTP.

- Información general sobre FastCGI y PHP-FPM

- ¿Qué te pierdes si usas FastCGI en lugar de FPM?

- Obsolescencia de FastCGI

- Cómo hacer la transición de FastCGI a FPM

Información general sobre FastCGI y PHP-FPM

CGI rápido

FastCGI para PHP es una actualización significativa del mecanismo de ejecución PHP CGI tradicional, y se introdujo en nuestros planes VPS en 2016. A diferencia del CGI tradicional, el mecanismo de ejecución FastCGI permite que un solo proceso maneje muchas solicitudes antes de finalizar. Reducir la sobrecarga de iniciar un nuevo proceso de PHP con cada nueva solicitud al servidor web brinda una mejora significativa de la velocidad y un menor uso de recursos. Debido a su tecnología mejorada, FastCGI mejora los tiempos de carga del sitio web y permite manejar más solicitudes a la vez. También es compatible con OPcache, un sistema de almacenamiento en caché que mejora aún más el rendimiento de PHP al mantener el código de bytes del script precompilado en la memoria del servidor, lo que brinda velocidad adicional y optimización del uso de recursos.

PHP-FPM

FPM (FastCGI Process Manager) es una versión más nueva de la implementación de FastCGI, que trae más mejoras a FastCGI, específicamente para sitios con mucha carga. PHP-FPM es una de las tecnologías más eficientes y estables para ejecutar PHP, y actualmente es compatible con todos nuestros servidores: servidores de alojamiento compartido y VPS. Como PHP-FPM usa el protocolo FastCGI, tiene todos los beneficios del mecanismo de ejecución PHP FastCGI, pero también mantiene los trabajadores FastCGI que manejan las solicitudes PHP. Esto da como resultado una ejecución aún más rápida de los scripts PHP. Si es necesario, PHP-FPM generará trabajadores adicionales para manejar todas las solicitudes entrantes a tiempo. PHP-FPM viene emparejado con OPcache de manera predeterminada y usa los recursos de OPcache de manera más eficiente que FastCGI, ya que el grupo de OPcache se comparte entre los procesos secundarios de PHP-FPM.

¿Qué te pierdes si usas FastCGI en lugar de FPM?

Estos son algunos de los beneficios que tiene FPM sobre FastCGI:

- FPM procesa solicitudes más rápido (más del 30 %) en comparación con FastCGI, lo que también le permite procesar más de un 30 % más de solicitudes a la vez que FastCGI.

- FPM ayuda a mejorar la experiencia del visitante y la clasificación en los motores de búsqueda debido a su TTFB (Tiempo hasta el primer byte) más de cinco veces más corto. Esto es posible principalmente debido a que FPM mantiene a los trabajadores, mientras que FastCGI tiene que generar un nuevo trabajador si no hay trabajadores actualmente activos/disponibles.

- FPM es compatible con todos nuestros servidores, mientras que FastCGI solo se puede habilitar en ciertos planes de VPS.

- FastCGI solo se puede habilitar manualmente, mientras que FPM se puede habilitar con un solo clic a través de la sección Configuración de PHP del Panel de control.

- OPcache está habilitado de forma predeterminada para FPM; para FastCGI, debe habilitarse manualmente.

- FPM tiene un mejor soporte y el proyecto PHP lo prueba más a fondo.

Obsolescencia de FastCGI

Dado que no hay inconvenientes en la implementación de FPM en nuestros servidores en comparación con la implementación de FastCGI, dejaremos de admitir FastCGI gradualmente. Por este motivo, recomendamos cambiar a FPM lo antes posible.

Transición de FastCGI a FPM

Cambiar de CGI/FastCGI a FPM en nuestros servidores es muy simple. Todo lo que necesita hacer es cambiar el controlador de PHP para el dominio/subdominio específico de CGI a FPM con OPcache a través de la sección Panel de control > Configuración de PHP.

Más información sobre cómo puede cambiar el controlador de PHP está disponible en el artículo Versión y controlador de PHP.

Aunque esto es opcional, le recomendamos que revierta los pasos que tomó para habilitar FastCGI en primer lugar (como se describe en nuestro artículo Uso de FastCGI + OPcache ) eliminando:

- el bloque de código del archivo .htaccess de su sitio web;

- el archivo .ht-fcgi-php-wrapper de la carpeta de su sitio web;

- el bloque de código [opcache] del archivo php.ini principal de su sitio web.

Importante: El mecanismo de ejecución de FPM ha demostrado que funciona correctamente con una gran cantidad de aplicaciones web; sin embargo, le recomendamos que revise minuciosamente su sitio web en busca de problemas después de cambiar el mecanismo de ejecución de PHP para su sitio web de FastCGI a FPM, ya que una aplicación web o script específico puede ser incompatible con FPM. En tal caso, cambie el mecanismo de ejecución de PHP para el sitio web a CGI.

Si encuentra algún problema o necesita ayuda con la transición de FastCGI a FPM, no dude en ponerse en contacto con nuestro equipo de soporte.